Joachim Szyszka, artykuły - Strona 6

Czy Tor chroni cię przed swoim dostawcą usług internetowych

Tor ukrywa nawet te informacje: dostawca usług internetowych w ogóle nie widzi, z którymi witrynami się łączysz, tylko że jesteś podłączony do Tor. Cz...

Czy TOR przechowuje dane

Czy Tor przechowuje Twoje dane?Czy Twoja historia może być śledzona na Tor?Czy TOR przechowuje pliki?Gdzie są przechowywane dane Browser? Czy Tor pr...

TLS 1.2 wznowienie sesji

Co to jest wznowienie sesji TLS?Jest tls 1.2 koniec życia?Jest tls 1.2 niepewne?Jak długo trwają sesje TLS?Jak mogę sprawdzić mój status TLS?Jak spra...

Sprawdź, czy link jest bezpieczny

Aby dowiedzieć się, czy link jest bezpieczny, po prostu skopiuj/wklej adres URL w polu wyszukiwania i naciśnij Enter. Checker adresu URL Google Safe B...

Witryny I2P nie ładują

Jak zobaczyć witryny I2P?Jak uzyskać dostęp do witryn I2P na Reddit?Czy użycie I2P jest bezpieczne?Skąd mam wiedzieć, czy I2P działa?Czy I2p jest bez...

Tor wygrał dowolne strony

Dlaczego Browser Tor nie ładuje żadnych stron?Dlaczego moja przeglądarka Tor nie jest połączona?Dlaczego nie mogę uzyskać dostępu do witryn cebulowyc...

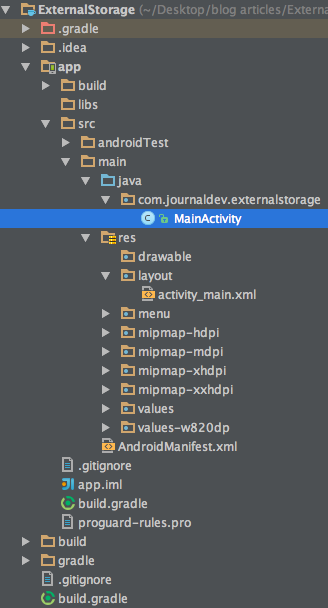

Utwórz plik w zewnętrznej pamięci Android 11

Jak uzyskać zapisanie zewnętrznego zezwolenia do przechowywania w Android 11?Jak tworzyć plik tekstowy w Android 11 programowo?Czy Android 11 ma mene...

Jak Tor zapewnia anonimowość

TOR zapewnia tę anonimowość poprzez routing komunikacji za pomocą kilku pośrednich serwerów proxy, innych węzłów działających w sieci, zanim ruch osią...

Jak zapobiec atakom fałszowania

Jak można zapobiec atakowi fałszowania?Jakie narzędzia zapobiegają sfałszowaniu?Która metoda zapobiega atakowi na fałszowanie adresów IP?Co to jest t...

Torgeek

Torgeek