- Jak wykryć atak DDOS za pomocą ML?

- Jak wykryć atak DDOS?

- Jak wykrywane są różne ataki DDOS za pomocą algorytmów klasyfikacji uczenia maszynowego?

- Jakie są metody uczenia maszynowego do wykrywania ataku?

- Czy istnieje program wykrycia ataku DDOS?

- Jak ML jest używany w cyberbezpieczeństwie?

- Czy Wireshark może wykryć DDO?

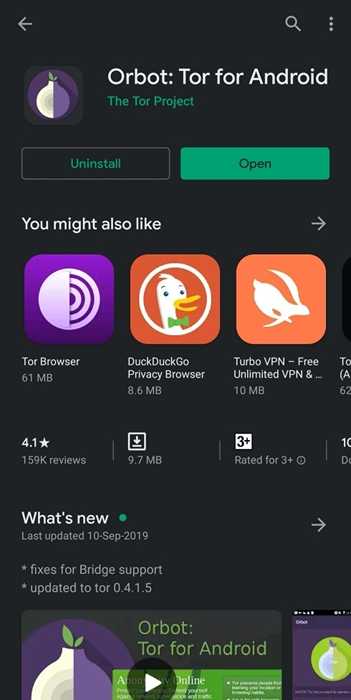

- Czy VPN zatrzymuje DDOS?

- Skąd śledczy wie, czy jest atak DOS, czy nie na konkretnym serwerze?

- Czy techniki uczenia maszynowego można skutecznie stosować w rzeczywistych sieciach przeciwko atakom DDOS?

- Który algorytm uczenia maszynowego jest używany do wykrywania obiektów?

- Jakie są 4 metody wykrywania zagrożeń?

- Jakie są 3 rodzaje uczenia się w uczeniu maszynowym?

- Czy możesz uzyskać DDO na temat danych mobilnych?

- Jak sprawdzić dokładność modelu ML?

- Czy IDS może wykryć atak DOS?

- Czy możesz DDOS 4G?

- Jak długo trwa więzienie na ddosowanie?

- Czy DDO mogą wpływać na Wi -Fi?

- Ma 70 dokładności w uczeniu maszynowym?

- Co to jest wynik F1 w uczeniu maszynowym?

- Co to jest monitorowanie modelu ML?

Jak wykryć atak DDOS za pomocą ML?

Model matematyczny i model uczenia maszynowego zostały zaproponowane do identyfikacji ataków DDOS. Algorytmy uczenia maszynowego, takie jak regresja logistyczna i naiwne Bayes, są używane do określenia wydajności wskaźników, w których regresja logistyczna przyniosła dobre wyniki w porównaniu z naiwnymi Bayes.

Jak wykryć atak DDOS?

Istnieją dwa podstawowe sposoby wykrywania ataków DDOS: badanie w linii wszystkich pakietów i wykrywanie poza pasmem poprzez analizę rekordu przepływu ruchu. Każde podejście można wdrożyć lokalne lub za pośrednictwem usług w chmurze.

Jak wykrywane są różne ataki DDOS za pomocą algorytmów klasyfikacji uczenia maszynowego?

Atak DDOS jest wykrywany przez rozważanie różnych parametrów SNMP i klasyfikowanie za pomocą techniki uczenia maszynowego, takich jak worki, wzmocnienie i modele zespołowe. Również różne rodzaje złośliwego oprogramowania na urządzeniach sieciowych zapobiega się wykorzystywaniu jako bota do generowania ataku DDOS.

Jakie są metody uczenia maszynowego do wykrywania ataku?

Zaproponowano różne algorytmy uczenia maszynowego (ML) do wykrywania i łagodzenia ataku. Niektóre z nich to algorytm genetyczny (GA), optymalizacja roju cząstek (PSO), algorytm przeciwpożarowy (FF), algorytm optymalizacji wieloryba (WOA), algorytm optymalizacji jeźdźca (ROA) itp.

Czy istnieje program wykrycia ataku DDOS?

Link11 to oparte na chmurze narzędzie ochrony DDOS. System może wykryć i łagodzić ataki DDOS w sieci i infrastrukturze za pomocą warstw 3-7 w czasie rzeczywistym. Oprogramowanie wykorzystuje sztuczną inteligencję (AI) do wykrycia ataku. AI analizuje sekwencje wzorców znanych i wykorzystuje te dane do porównania z użyciem na żywo.

Jak ML jest używany w cyberbezpieczeństwie?

Uczenie maszynowe może złagodzić cyberprzestępstwa i wzmocnić infrastrukturę bezpieczeństwa poprzez wykrywanie wzorów, mapowanie cyberprzestępczości w czasie rzeczywistym i dokładne testy penetracji. Chociaż cyberataki nadal rosną w liczbie i złożoności, uczenie maszynowe ewoluuje, aby zająć się nowymi zagrożeniami.

Czy Wireshark może wykryć DDO?

pokazuje przechwycone i przeanalizowane TCP za pomocą Wireshark. Zachowanie pakietów powodziowych ataków (DDOS) pakiety są wysyłane na serwer ofiary. Widząc szczegóły informacji o złośliwych pakietach, po prostu wybierz je z menu „Statystyka”>> Wykres przepływowy, możesz zobaczyć sekwencję pakietów graficznie.

Czy VPN zatrzymuje DDOS?

Czy VPN zatrzymują ataki DDOS? Ogólnie rzecz biorąc, tak, VPN mogą zatrzymać ataki DDOS. Główną zaletą VPN jest to, że ukrywa adresy IP. Z ukrytym adresem IP ataki DDOS nie mogą zlokalizować Twojej sieci, co znacznie utrudnia celowanie.

Skąd śledczy wie, czy jest atak DOS, czy nie na konkretnym serwerze?

Najskuteczniejszą metodą identyfikacji i wykrywania ataku DOS jest monitorowanie i testowanie ruchu sieciowego. Ruch sieciowy można zbadać za pośrednictwem systemu wykrywania włamania lub zapory.

Czy techniki uczenia maszynowego można skutecznie stosować w rzeczywistych sieciach przeciwko atakom DDOS?

Podejścia do uczenia maszynowego (ML) wykazały obiecujące wyniki w środowiskach testowych offline z zebranymi danymi o ruchu sieciowym. Jednak wiąże się to z poważnym niepożądanym skutkiem ubocznym błędnego zaklasyfikowania prawnego ruchu jako złośliwego ruchu DDOS.

Który algorytm uczenia maszynowego jest używany do wykrywania obiektów?

Popularne algorytmy stosowane do wykrywania obiektów obejmują splotowe sieci neuronowe (R-CNN, regionalne sieci neuronowe), szybkie R-CNN i Yolo (patrzysz tylko raz). R-CNN są w rodzinie R-CNN, podczas gdy Yolo jest częścią rodziny detektorów jednorazowych.

Jakie są 4 metody wykrywania zagrożeń?

Zasadniczo wszystkie wykrywanie zagrożenia należy do czterech głównych kategorii: konfiguracja, modelowanie, wskaźnik i zachowanie zagrożeń. Nie ma najlepszego rodzaju wykrywania zagrożenia. Każda kategoria może obsługiwać różne wymagania i podejścia w zależności od wymagań biznesowych.

Jakie są 3 rodzaje uczenia się w uczeniu maszynowym?

Trzy typy uczenia maszynowego są nadzorowane, bez nadzoru i uczenia się wzmocnienia.

Czy możesz uzyskać DDO na temat danych mobilnych?

Rozpoczęcie ataku DDOS z telefonów komórkowych

Najczęstszym sposobem jest zarażanie urządzenia mobilnego złośliwym kodem za pośrednictwem aplikacji. W niektórych aplikacjach mobilnych może brakować odpowiednich funkcji bezpieczeństwa, więc jeśli zostaną zainstalowane, użytkownik może przypadkowo podłączać urządzenie z botnetem.

Jak sprawdzić dokładność modelu ML?

Dokładność jest zdefiniowana jako procent prawidłowych prognoz dla danych testowych. Można go łatwo obliczyć, dzieląc liczbę prawidłowych prognoz przez liczbę całkowitych prognoz.

Czy IDS może wykryć atak DOS?

Aktywne reakcja IDS Niektóre IDS mają możliwość dodawania lub zmiany reguł filtrowania w routerach i zaporach ogniowej [7]. Z tą zdolnością czujnik IDS może wykryć atak powodziowy i szybko ponownie skonfiguruje odpowiednie routery, aby zatrzymać atak.

Czy możesz DDOS 4G?

Jako tacy nie byli w stanie odróżnić się między fałszywym i uzasadnionym ruchem, otwierając drzwi do ataków DOS. Wady w protokole sygnalizacji średnicy i potencjalne ataki DOS mogą wpływać na użytkowników zarówno 4G, jak i powstających sieci 5G.

Jak długo trwa więzienie na ddosowanie?

Jeśli jesteś uznany za winnego spowodowania umyślnej szkody komputera lub serwera podczas ataku DDOS, możesz zostać oskarżony o wyrok więzienia do 10 lat.

Czy DDO mogą wpływać na Wi -Fi?

Jeśli doświadczysz ataku DOS lub DDOS, prawdopodobnie nie będziesz w stanie połączyć się z siecią z urządzenia, a cała łączność internetowa w gospodarstwie domowym spadnie. Jednak problemy z łącznością sieci nie zawsze oznaczają, że twój adres IP i urządzenie były ukierunkowane.

Ma 70 dokładności w uczeniu maszynowym?

Dobra dokładność uczenia maszynowego jest subiektywna. Ale naszym zdaniem wszystko większe niż 70% to świetna wydajność modelu. W rzeczywistości miara dokładności wszystkiego między 70% -90% jest nie tylko idealna, ale jest realistyczna. Jest to również zgodne ze standardami branżowymi.

Co to jest wynik F1 w uczeniu maszynowym?

Co to jest wynik F1? Wynik F1 to wskaźnik oceny uczenia maszynowego, który mierzy dokładność modelu. Łączy wyniki precyzji i wycofania modelu. Wskaźnik dokładności oblicza, ile razy model dokonał prawidłowej prognozy w całym zestawie danych.

Co to jest monitorowanie modelu ML?

Monitorowanie modelu jest etapem operacyjnym w cyklu życia maszynowego, który pojawia się po wdrożeniu modelu. Pociąga za sobą monitorowanie modeli ML pod kątem zmian, takich jak degradacja modelu, dryf danych i dryf koncepcyjny oraz zapewnienie, że twój model utrzymuje akceptowalny poziom wydajności.

Torgeek

Torgeek