- Czy jest proxy Tor?

- Co to jest proxy Docker?

- Jak ustawić proxy HTTP w Docker?

- Jaki jest najlepszy proxy Tor?

- Jest prowadzony przez CIA?

- Jakie są trzy typy proxy?

- Dlaczego hakerzy używają proxy?

- Czy skarpetki to samo co proxy?

- Jak ustawić proxy na Docker Desktop?

- Jak ustawić proxy na PIP?

- Czy możesz uruchomić VPN w Docker?

- Co to jest proxy procesów kontenerowych?

- Jakie są trzy typy proxy?

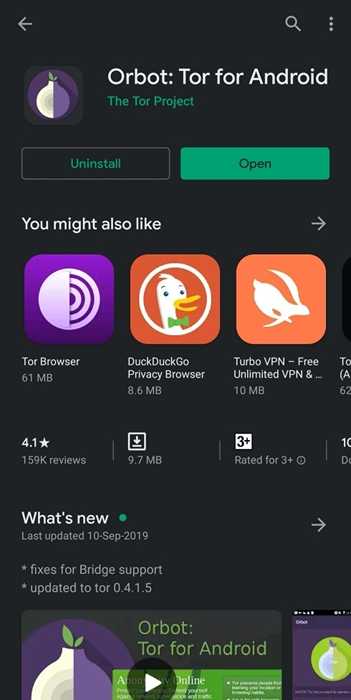

Czy jest proxy Tor?

Co to jest Tor? TOR to bezpłatna sieć punktów dostępu o nazwie Węzły, które działają jak proxy dla twojego połączenia. To także nazwa przeglądarki, której używasz do łączenia się z tą siecią. Kiedy korzystasz z przeglądarki Tor, twoje połączenie jest prowadzone przez kilka z tych węzłów przed dotarciem do końca docelowego.

Co to jest proxy Docker?

Docker-Proxify to kontener Docker-Within-Docker, który ułatwia rozwój podczas działalności za restrykcyjną zaporą, która wymaga serwera proxy do łączności z Internetu, poprzez korzystanie z serwera proxy do aplikacji działających wewnątrz kontenera.

Jak ustawić proxy HTTP w Docker?

Skonfiguruj klienta Docker

Docker/Config. JSON w katalogu domowym użytkownika, który uruchamia kontenery. Dodaj JSON podobny do następującego przykładu. W razie potrzeby zastąp typ proxy HTTPSProxy lub ftpproxy i zastąp adres i port serwera proxy.

Jaki jest najlepszy proxy Tor?

Idealnie, najlepszym źródłem proxy TOR jest Proxyrack, ponieważ mają one dużą pulę obrotowych adresów IP obrotowych, aby zachować anonimowość, gdy jesteś w sieci TOR.

Jest prowadzony przez CIA?

Projekt TOR mówi, że zawsze był przejrzysty w zakresie jego źródeł finansowania i że nie ma przeszłości ani obecnego związku z CIA. „Tworzymy bezpłatne i open source, które jest dostępne dla każdego do użycia - i obejmuje CIA” - mówi Stephanie Whited, dyrektor ds. Komunikacji w projekcie Tor.

Jakie są trzy typy proxy?

Istnieją dwa rodzaje serwerów proxy: proxy do przodu (lub tunel lub brama) i odwrotne proxy (używane do kontrolowania i ochrony dostępu do serwera w celu równoważenia obciążenia, uwierzytelniania, deszyfrowania lub buforowania).

Dlaczego hakerzy używają proxy?

Haker zwykle używa serwera proxy do ukrycia złośliwej aktywności w sieci. Atakujący tworzy kopię ukierunkowanej strony internetowej na serwerze proxy i używa metod takich jak farsz słów kluczowych i link do skopiowanej strony ze stron zewnętrznych, aby sztucznie podnieść ranking wyszukiwarki.

Czy skarpetki to samo co proxy?

Proxie HTTP to proxy wysokiego poziomu zwykle zaprojektowane do określonego protokołu. Chociaż oznacza to, że otrzymujesz lepsze prędkości połączenia, nie są one tak elastyczne i bezpieczne, jak serwisy skarpet. Skarpetki serweryjne to proxy niskiego poziomu, które mogą obsługiwać dowolny program lub protokół, a także ruch bez ograniczeń.

Jak ustawić proxy na Docker Desktop?

Aby ustawić inny proxy dla Docker Desktop, włącz ręczną konfigurację proxy i wprowadź pojedynczy adres URL proxy z formularza http: // proxy: port lub https: // proxy: port . Aby uniemożliwić deweloperom przypadkową zmianę ustawień proxy, zobacz zarządzanie ustawieniami.

Jak ustawić proxy na PIP?

PIP można skonfigurować do łączenia przez serwer proxy na różne sposoby: Korzystanie z opcji linii poleceń --Proxy, aby określić proxy w systemie formularza: // [User: Passwd@] proxy.Port serwera. Korzystanie z proxy w plikach konfiguracyjnych. Ustawiając standardowe środowisko-noribles http_proxy, https_proxy i no_proxy .

Czy możesz uruchomić VPN w Docker?

Dzięki Docker i OpenVPN Technologies możesz skonfigurować i uruchomić serwer VPN w krótkim czasie. W tym samouczku poznasz podstawowe podstawy uruchamiania serwera OpenVPN hostowanego w kontenerze Docker.

Co to jest proxy procesów kontenerowych?

Containerproxy to aplikacja, która uruchamia i zarządza kontenerami dla użytkowników, do wykonywania określonych zadań. Przykłady obejmują: Uruchom interaktywne lśniące aplikacje. Wykonaj długotrwałe zadania R.

Jakie są trzy typy proxy?

Istnieją dwa rodzaje serwerów proxy: proxy do przodu (lub tunel lub brama) i odwrotne proxy (używane do kontrolowania i ochrony dostępu do serwera w celu równoważenia obciążenia, uwierzytelniania, deszyfrowania lub buforowania).

Torgeek

Torgeek

![W jaki sposób kupcy Darknet zapewniają wysyłkę nielegalnych towarów do domu klienta? [Zamknięte]](https://torgeek.com/storage/img/images_1/how_do_darknet_merchants_ensure_the_shipping_of_illegal_goods_to_customers_home_closed.jpg)