- Jaki wspólny atak przekaźnika jest używany przeciwko usługom SMB?

- Która podatność jest przekaźnika SMB Exploit?

- Jak działa sztafeta SMB?

- Jak wykorzystywane jest SMB?

- Dlaczego SMB jest tak wrażliwe?

- Co jest bezpieczniejsze niż SMB?

- Czy haker może nadal uszkodzić sieć za pomocą SMB?

- Czy oprogramowanie ransomware może rozprzestrzeniać się za pośrednictwem SMB?

- Czy powinienem zablokować SMB?

- Czy mogę wyłączyć SMB?

- Czy SMB działa nad Wi -Fi?

- Jaki jest najczęstszy atak na serwery sieciowe?

- Które z poniższych portów są powiązane z atakami SMB?

- Który algorytm jest używany przez SMB do szyfrowania?

Jaki wspólny atak przekaźnika jest używany przeciwko usługom SMB?

Atak przekaźnika SMB jest rodzajem ataku, który opiera się na uwierzytelnianiu NTLM w wersji 2, które jest zwykle używane w większości firm. Niestety, kiedy słuchamy tego, co dzieje się w sieci, jesteśmy w stanie uchwycić określoną część ruchu związanego z uwierzytelnianiem, a także przekazać go innym serwerom.

Która podatność jest przekaźnika SMB Exploit?

Atak sztafetowy SMB nadużywa protokołu NTLM Challenge-odpowiedź. Zwykle wszystkie sesje SMB wykorzystywały protokół NTML do celów szyfrowania i uwierzytelniania (i.mi. NTLM przez SMB).

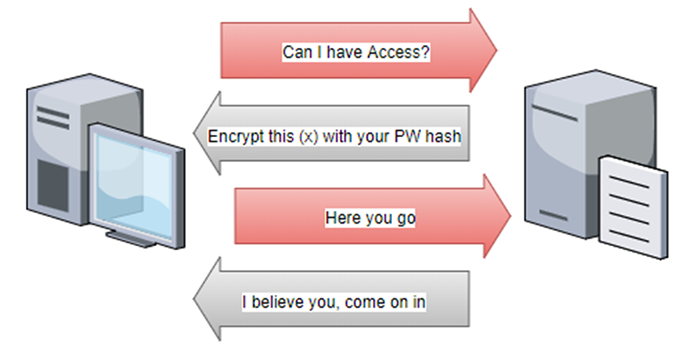

Jak działa sztafeta SMB?

Atak przekaźnika SMB to miejsce, w którym atakujący przechwytuje haszer NTLM użytkowników i przekazuje go na inny komputer w sieci. Udawanie jako użytkownika i uwierzytelnianie się przeciwko SMB w celu uzyskania dostępu do powłoki lub pliku.

Jak wykorzystywane jest SMB?

Podatności można wykorzystywać bezpośrednio za pośrednictwem odsłoniętych portów SMB, w połączeniu z innymi lukami, które umożliwiają atakującemu dostęp do wewnętrznych usług SMB lub za pomocą prób phishingowych zawierających złośliwe oprogramowanie, które są skierowane do SMB.

Dlaczego SMB jest tak wrażliwe?

Dlaczego jest to ryzyko? Wersja 1.0 SMB zawiera błąd, którego można użyć do przejęcia kontroli nad zdalnym komputerem. Amerykańska Agencja Bezpieczeństwa Narodowego (NSA) opracowała exploit (zwany „EternalBlue”) dla tej podatności, która została później wyciekająca.

Co jest bezpieczniejsze niż SMB?

Jednak NFS jest lepszy w przypadku szyfrowania. W przypadku losowego pisania NFS jest lepszy niż SMB zarówno w zwykłym tekście, jak i szyfrowaniu. Jeśli używasz RSYNC do przesyłania plików, NFS jest lepszym wyborem w zwykłym tekście i szyfrowaniu.

Czy haker może nadal uszkodzić sieć za pomocą SMB?

SMBV1 ma szereg luk, które pozwalają na wykonanie zdalnego kodu na komputerze docelowym. Mimo że większość z nich ma dostępną łatkę, a SMBV1 nie jest już domyślnie instalowany w systemie Windows Server 2016, hakerzy nadal wykorzystują ten protokół do rozpoczęcia niszczycielskich ataków.

Czy oprogramowanie ransomware może rozprzestrzeniać się za pośrednictwem SMB?

Niektóre z najbardziej niszczycielskich wariantów oprogramowania ransomware i trojanu zależą od luk w zabezpieczeniach komunikatów Windows Server (SMB) w celu propagowania za pośrednictwem sieci organizacji.

Czy powinienem zablokować SMB?

Nie możesz na całym świecie blokować ruchu SMB przychodzących do kontrolerów domeny lub serwerów plików. Możesz jednak ograniczyć dostęp do nich z zaufanych zakresów IP i urządzeń, aby obniżyć ich powierzchnię ataku.

Czy mogę wyłączyć SMB?

Pod panelem sterowania wybierz Włącz lub wyłącz funkcje Windows, aby otworzyć pole Windows Funkcje. W polu Funkcje systemu Windows przewiń w dół listy, wyczyść pole wyboru dla SMB 1.0/CIFS Obsługa udostępniania plików i wybierz OK. Po zastosowaniu systemu Windows na stronie potwierdzenia wybierz ponownie uruchom ponownie.

Czy SMB działa nad Wi -Fi?

Jeśli komputer był włączony (uruchamiany lub wznowiony) z obiema połączeniami, SMB działa za pomocą sieci przewodowej, tak jak powinno być. Jednak gdy używano tylko Wi -Fi przez pewien czas, a następnie podłączony kabel Ethernet, SMB nadal używa WiFi. Potrzebne jest wyłączenie połączenia bezprzewodowego, aby osiągnąć szybszy przeniesienie przewodowe.

Jaki jest najczęstszy atak na serwery sieciowe?

Złośliwe oprogramowanie jest najczęstszym rodzajem cyberataku, głównie dlatego, że termin ten obejmuje wiele podzbiorów, takich jak oprogramowanie ransomware, trojany, oprogramowanie szpiegujące, wirusy, robaki, keyloggery, boty, kryptojacking i każdy inny rodzaj złośliwego ataku, który wykorzystuje oprogramowanie w złośliwy sposób.

Które z poniższych portów są powiązane z atakami SMB?

Porty SMB to na ogół numery portów 139 i 445. Port 139 jest używany przez dialekty SMB, które komunikują się nad Netbios. Działa jako protokół sieci warstwy aplikacji do komunikacji urządzeń w systemach operacyjnych Windows przez sieć.

Który algorytm jest używany przez SMB do szyfrowania?

Szyfrowanie SMB wykorzystuje AES-128-GCM lub AES-128-CCM (z wybranym wariantem GCM, jeśli klient obsługuje SMB 3.1. 1) Jako algorytm szyfrowania, a także zapewnia integralność danych z podpisaniem za pomocą klawiszy sesji SMB Kerberos.

Torgeek

Torgeek