- Co to jest macierz miter?

- Co to jest framework tarczy MITER?

- Jaka jest różnica między MITER Engage a tarczą?

- Co to jest mapowanie ataku MITER?

- Czym są MITER ATT&Techniki macierzy CK?

- Jaki jest cel MITER?

- Czy MITR to model zagrożenia?

- Jest miter att&ck jest inteligencją zagrożeń?

- Jak działa framework ochrony prywatności?

- Jakie są 3 główne matryce MITER ATT&CK Framework?

- Jakie są dwa rodzaje miter?

- Ile jest technik miter?

- Co oznacza MITER CVE?

- Ile moter ATT&Matryce CK są tam?

- Co to jest MITER w cyberbezpieczeństwie?

- Co to jest ocena MITER?

- Czy miter stworzył CVE?

- Co oznacza wynik CVE wynoszący 10?

- Co to jest w zaporze ogniowej?

Co to jest macierz miter?

MITER ATT&CK Matrix zawiera zestaw technik stosowanych przez przeciwników do osiągnięcia określonego celu. Cele te są klasyfikowane jako taktyka w ATT&CK Matrix. Cele są prezentowane liniowo od punktu rozpoznania do ostatecznego celu wykładania lub „wpływu”.

Co to jest framework tarczy MITER?

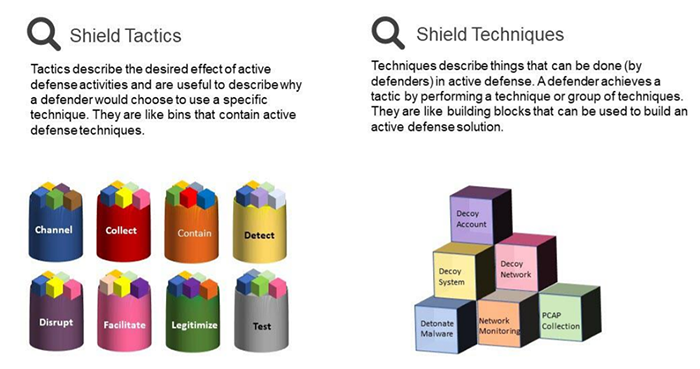

Miter Shield to baza wiedzy zaprojektowana w celu zapewnienia obrońcom narzędzi, które mogą być używane do przeciwdziałania cyberprzestępczości. Tarcza zawiera bazę danych technik, którego obrońca może użyć do montażu aktywnej obrony. Baza wiedzy opisuje również szereg taktyk wspólnych dla planów obronnych.

Jaka jest różnica między MITER Engage a tarczą?

Podczas gdy MITER Shield była ramiąca ciężka techniką i zorientowana na wykonanie, Engage dodaje bardzo potrzebne warstwy planowania i analizy poprzez bitowanie technik oszustwa z działaniami, które mogą pomóc obrońcom zdefiniować zakres ich aktywnej obrony i wykorzystać zebraną inteligencję zagrożenia zebraną informować o zagrożeniu ...

Co to jest mapowanie ataku MITER?

MITER ATT&CK - Mobile: Zapewnia model taktyk przeciwnych i technik do działania na platformach Android i iOS. Att&CK dla urządzeń mobilnych zawiera również osobną matrycę efektów sieciowych, które są technikami, które przeciwnik może zastosować bez dostępu do samego urządzenia mobilnego.

Czym są MITER ATT&Techniki macierzy CK?

MITER ATT&CK Windows Matrix for Enterprise składa się z 12 taktyk: początkowy dostęp, wykonanie, wytrwałość, eskalacja przywileju, unikanie obrony, dostęp do danych, odkrycie, ruch boczny, gromadzenie, dowództwo i kontrola, wydłużenie i wpływ.

Jaki jest cel MITER?

MITER ATT&CK (taktyka przeciwgazowa, techniki i powszechna wiedza) to ramy, zestaw macierzy danych i narzędzie do oceny opracowane przez MITER Corporation, aby pomóc organizacjom zrozumieć ich gotowość bezpieczeństwa i odkryć luki w obronie.

Czy MITR to model zagrożenia?

Najpopularniejsze ramy modelowania zagrożeń nazywa się MITER ATT&CK Framework. Ramy te, dostarczone przez MITER Corporation, oparte na oparciu o wspólne aktorzy zagrożenia TTPS, oferując metodologię zarządzania ryzykiem bezpieczeństwa tych TTP w środowisku bezpieczeństwa.

Jest miter att&ck jest inteligencją zagrożeń?

MITER ATT&CK w ramach sieci Nozomi Networks Inteligence

Inteligencja zagrożeń zapewnia ciągłe OT (technologia operacyjna) oraz inteligencja zagrożenia i podatności na IoT, która jest skorelowana z szerszym zachowaniem środowiskowym w celu zapewnienia ogromnego bezpieczeństwa i wglądu operacyjnego.

Jak działa framework ochrony prywatności?

Prywatność to umowa między UE a USA, która pozwala na przesyłanie danych osobowych z UE do nas. RODO ma szczególne wymagania dotyczące przesyłania danych z UE. Jednym z tych wymogów jest to, że przeniesienie musi się zdarzyć tylko krajom uznanym za odpowiednie przepisy dotyczące ochrony danych.

Jakie są 3 główne matryce MITER ATT&CK Framework?

Enterprise Att&CK Matrix to superset macierzy Windows, MacOS i Linux.

Jakie są dwa rodzaje miter?

Istnieją trzy rodzaje piły miter: ślizganie się, złożone i ślizgowe.

Ile jest technik miter?

Obecnie istnieje 185 technik i 367 subtechniki w Enterprise ATT&CK Matrix i Miter ciągle dodają więcej. Każda technika ma czterocyfrowy kod-na przykład mechanizm kontroli wysokości nadużycia wynosi T1548.

Co oznacza MITER CVE?

Wspólne luki i ekspozycje (CVE) to lista publicznie ujawnianych luk i ekspozycji w zakresie bezpieczeństwa informacji. CVE zostało uruchomione w 1999 r.

Ile moter ATT&Matryce CK są tam?

MITER ATT&CK Framework obraca się wokół bazy wiedzy o cyberprzestępczości taktyk, technik i procedur (TTP). Baza wiedzy jest zorganizowana w postaci macierzy ataku (lub, ATT&Macierz CK), obecnie składający się z 14 kolumn o różnych liczbach wierszy pod każdym.

Co to jest MITER w cyberbezpieczeństwie?

Ramy ataku MITER to wyselekcjonowana baza wiedzy, która śledzi taktykę i techniki cybernetyczne stosowane przez aktorów zagrożeń w całym cyklu życia ataku. Ramy ma być czymś więcej niż zbiorem danych: ma być używane jako narzędzie do wzmocnienia pozycji bezpieczeństwa organizacji.

Co to jest ocena MITER?

O MITER ENGENIUBITY ATT&Ck® Oceny

Att&Ck® Oceny (evals) są zbudowane na kręgosłupie obiektywnego wglądu Miter i perspektywy bez konfliktu. Dostawcy cyberbezpieczeństwa zwracają się do programu Evals, aby poprawić swoją ofertę i zapewnić obrońcom wgląd w możliwości i wydajność produktu.

Czy miter stworzył CVE?

Lista CVE została uruchomiona przez MITER Corporation jako wysiłek społeczności w 1999 roku. U.S. Krajowa baza danych podatności (NVD) została uruchomiona przez National Institute of Standards and Technology (NIST) w 2005 r.

Co oznacza wynik CVE wynoszący 10?

Wyniki wahają się od 0 do 10, przy czym 10 jest najcięższym. Podczas gdy wielu wykorzystuje tylko wynik podstawowy CVSS do określania nasilenia, istnieją również wyniki czasowe i środowiskowe, aby uwzględnić dostępność łagodzenia i w jaki sposób powszechne systemy wrażliwe są odpowiednio w organizacji.

Co to jest w zaporze ogniowej?

CVE oznacza typowe luki i ekspozycje. CVE to glosariusz, który klasyfikuje luki. Glosariusz analizuje luki, a następnie wykorzystuje wspólny system punktacji podatności (CVSS) w celu oceny poziomu zagrożenia dla podatności.

Torgeek

Torgeek