- Jaki jest cel punktu wprowadzenia Tor?

- Co to jest Tor Rendezvous Point?

- Kiedy został wprowadzony Tor?

- Jaka jest koncepcja TOR?

- Jest lepszy niż VPN?

- Jest wykonany przez CIA?

- Który most jest dobry w Tor?

- Co to jest przekaźnik wyjściowy Tor?

- Jak odkryto Tor?

- Dlaczego nazywa się to Tor?

- Kto stworzył ciemną sieć i dlaczego?

- Jakie jest znaczenie TOR?

- Co oznacza Tor w projekcie?

- Jaka jest najważniejsza siła TOR?

- Jakie są cele Warunków odniesienia?

- Jak działa prosta?

- Czy hakerzy używają TOR?

- Czy Tor używa VPN?

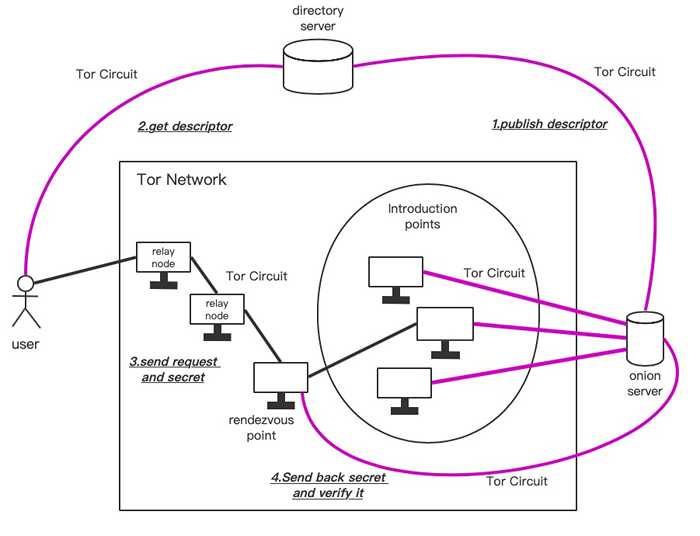

Jaki jest cel punktu wprowadzenia Tor?

Punkt wprowadzenia wysyła wiadomość do serwera, a serwer może go zaakceptować lub nic nie zrobić. Jeśli serwer zaakceptuje wiadomość, to utworzy obwód do punktu Rendezvous.

Co to jest Tor Rendezvous Point?

Rendezvous Point - węzeł Tor, do którego klienci i serwery. Połącz i który przekaże ruch między nimi.

Kiedy został wprowadzony Tor?

Wersja TOR, opracowana przez Syversona i informatyków Rogera Dingledine'a i Nicka Mathewsona, a następnie zadzwoniła do Projektu Cebuli (który później otrzymał akronim „TOR”), została uruchomiona 20 września 2002 r. Pierwsza publiczna wersja miała miejsce rok później.

Jaka jest koncepcja TOR?

TOR-SHORT DO PROJEKTU CYNIU ROUTING-jest otwartą siecią prywatności, która umożliwia anonimowe przeglądanie internetowe. Światowa sieć komputerowa Tor wykorzystuje bezpieczne, zaszyfrowane protokoły, aby zapewnić ochronę prywatności online użytkowników.

Jest lepszy niż VPN?

Tor jest lepszy niż VPN dla następujących: Anonimowy dostęp do sieci - prawie niemożliwe jest prześledzenie połączenia TOR z powrotem do oryginalnego użytkownika. Możesz bezpiecznie odwiedzić stronę internetową bez pozostawiania żadnych dowodów identyfikujących, zarówno na urządzeniu, jak i na serwerze witryny.

Jest wykonany przez CIA?

Od tego czasu projekt Tor został sfinansowany między innymi przez Princeton University, Departament Stanu USA, Mozilla, National Science Foundation i DARPA. Ale nie jest to i nigdy nie było projektem CIA, w całości lub w części.

Który most jest dobry w Tor?

Most Tor jest w zasadzie węzłem strażniczym, który nie jest wymieniony w katalogu publicznym, co utrudnia cenzorzy blokowanie. OBFS4 i Meek-Azure są najczęściej używanymi mostami, ale mosty z płatków śniegu mogą stać się bardziej popularne w najbliższej przyszłości.

Co to jest przekaźnik wyjściowy Tor?

Przekaźnik wyjściowy jest ostatnim przekaźnikiem, przez który przechodzi ruch Tor, zanim dotrze do miejsca docelowego. Przekaźniki wyjściowe reklamują swoją obecność do całej sieci Tor, dzięki czemu mogą być używane przez użytkowników TOR.

Jak odkryto Tor?

Na początku lat 90. biochemik Michael N. Hall odkrył białko «tor» w komórkach drożdży. Później okazało się, że Tor centralnie kontroluje wzrost komórek w wielu organizmach i jest zaangażowany w wiele chorób, takich jak cukrzyca i rak.

Dlaczego nazywa się to Tor?

Tor został pierwotnie opracowany dla U.S. Marynarka wojenna w celu ochrony komunikacji rządowej. Nazwa oprogramowania powstała jako akronim routera cebuli, ale Tor jest teraz oficjalną nazwą programu.

Kto stworzył ciemną sieć i dlaczego?

Wiadomo, że ciemna sieć rozpoczęła się w 2000 roku wraz z wydaniem Freenet, projektu dyplomowego studenta University of Edinburgh, Iana Clarke'a, który postanowił stworzyć „rozproszony zdecentralizowany system przechowywania i pobierania.„Clarke starał się stworzyć nowy sposób anonimowego komunikowania się i udostępniania plików online.

Jakie jest znaczenie TOR?

Warunki odniesienia są ważne dla ustalania oczekiwań i ograniczenia zakresu. Warunki odniesienia (TOR) to dokument, który wyraża zakres pracy dla grupy zadaniowej i sposób, w jaki ludzie zidentyfikowani w Tor będą współpracować w dążeniu do wspólnego celu.

Co oznacza Tor w projekcie?

Warunki odniesienia (TOR) jest kluczowym dokumentem wspierającym ustalenia dotyczące zarządzania projektem. Tor for Project Board byłby zwykle zdefiniowany na Project Short Stage.

Jaka jest najważniejsza siła TOR?

Jaka jest najważniejsza siła TOR? Jego zaangażowanie personelu linii w analizie. Nazwij pięć powszechnie obowiązujących strategii zapobiegania zagrożeniom.

Jakie są cele Warunków odniesienia?

Warunki odniesienia (TOR) mogą określić ustalenia robocze dla sieci i mogą wymienić istotne informacje o sieci, takie jak jej cel, przewodniczący i członkostwo, harmonogram spotkania, poziom wsparcia administracyjnego i procesy rozwiązywania sporów.

Jak działa prosta?

Tor działa, wysyłając ruch przez trzy losowe serwery (znane również jako przekaźniki) w sieci TOR. Ostatni przekaźnik w obwodzie („Przekaźnik wyjściowy”) następnie wysyła ruch do publicznego Internetu. Powyższy obraz ilustruje przeglądanie użytkowników do różnych stron internetowych nad Tor.

Czy hakerzy używają TOR?

Wykorzystanie TOR może zwiększyć poziom anonimowości, ale haker może zawsze śledzić użytkowników z płatności bitcoin. „Wykazujemy, że użycie TOR nie wyklucza ataku, ponieważ połączenia TOR można zabronić dla całej sieci.

Czy Tor używa VPN?

Nie, to nie jest. Tor jest przeglądarką i szyfruje tylko dane przesyłane przez przeglądarkę. VPN to specyficzne oprogramowanie do ochrony prywatności i szyfruje wszystkie dane pochodzące z urządzenia, niezależnie od tego, czy pochodzi z przeglądarki, czy aplikacji. Kluczową różnicą między VPN i TOR to ich metody działania.

Torgeek

Torgeek